雾霭、Akira 勒索软件团伙利用关键的 Veeam 备份漏洞 媒体

Fog与Akira勒索软件团伙利用关键漏洞进行攻击

重点摘要

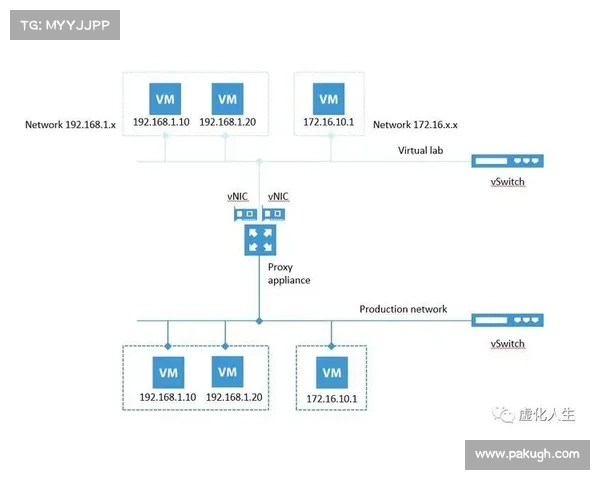

Fog和Akira勒索软件团伙正在利用一个关键的漏洞,该漏洞允许他们在Veeam Backup和Replication服务器上执行远程代码。该漏洞的证据证明概念PoC在发布前被延迟,以便受影响的企业有时间进行必要的更新。安全专家强调,启用多因素身份验证MFA和使用密码管理器可以显著增强安全性。攻击者可能逆向工程补丁并创建定制的恶意软件,因此迅速打补丁至关重要。Fog和Akira勒索软件团伙最近被发现利用一个关键的漏洞,允许他们在Veeam Backup和Replication服务器上进行远程代码执行RCE。尽管Veeam在9月4日披露了这个关键的反序列化错误并发布了针对CVE202440711的补丁,但为了让受影响的企业有时间实施必要的更新,watchTowr Labs开发的PoC的发布时间延迟到9月15日。

“不幸的是,这段时间对于许多客户来说明显不够,正像漏洞被披露时的常见情况,”Keeper Security的安全与架构副总裁Patrick Tiquet解释道。

根据Sophos XOps在10月10日的帖子中报道,Fog和Akira的攻击者首次使用没有启用多因素身份验证MFA的被攻陷VPN网关访问目标。研究人员补充说,这些VPN中有些运行的还是不受支持的软件版本,从而使它们变得更加脆弱。

Tiquet指出,启用MFA能增加一层重要的安全保护。即使密码被泄露,攻击者也不能轻易获得访问权限,因为需要第二个身份验证因素,这降低了通过盗取凭证成功攻击的风险。

“实施密码管理器也可以增强这种防御,通过为各种账户创建、存储和自动填写高强度随机密码,”Tiquet表示。“密码管理器还支持强大的MFA选项,使恶意行为者更难以获得未授权的访问权限。”

Sectigo的高级研究员Jason Soroko表示,组织常常会延迟打补丁,以便测试补丁或将其安排在维护窗口的时间内。然而,这给攻击者提供了可乘之机。

免费加速器试用“攻击者往往能够逆向工程补丁,然后创建量身定制的恶意软件来利用已打补丁的漏洞,”Soroko解释道。“这强调了迅速打补丁的必要性,无论白帽黑客研究人员是否发布了利用代码。”

Fog勒索软件组织于2024年5月成立,主要攻击位于美国的教育机构。而Akira则于2023年3月开始运作,主要针对位于欧洲、北美和澳大利亚的政府、制造业、科技、教育、咨询、制药和电信等行业的组织。